突然ですが、2023年に企業が注意すべきサイバー攻撃は、いったい何なのでしょうか・・・?

今回は2022年に発生したインシデント(事故)を踏まえ、2023年も引き続き注意が必要なサイバー攻撃についてご紹介します。

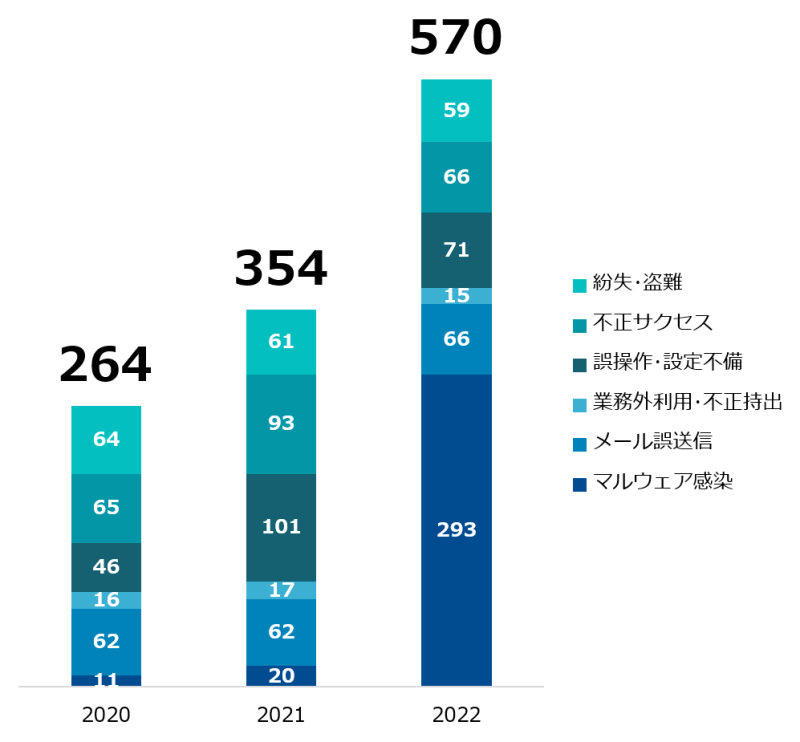

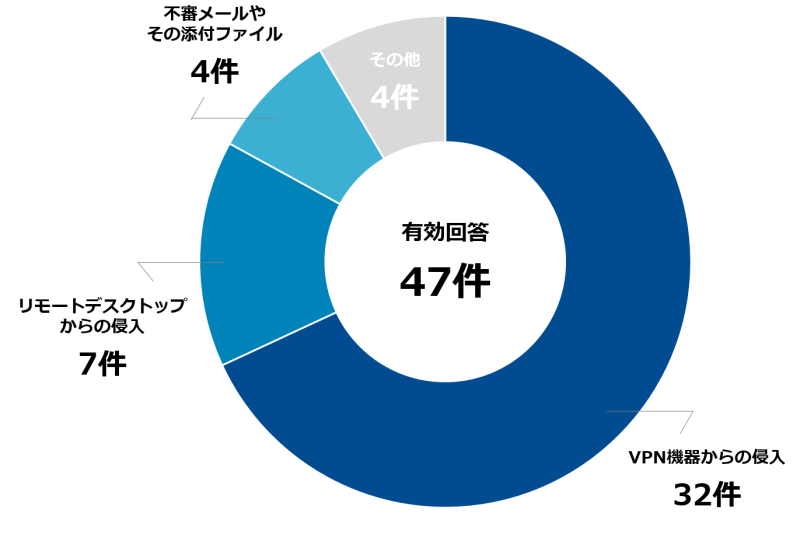

▼2022年上半期国内セキュリティインシデント集計

出典:Digital Arts Security Reports「2022年上半期国内セキュリティインシデント集計」

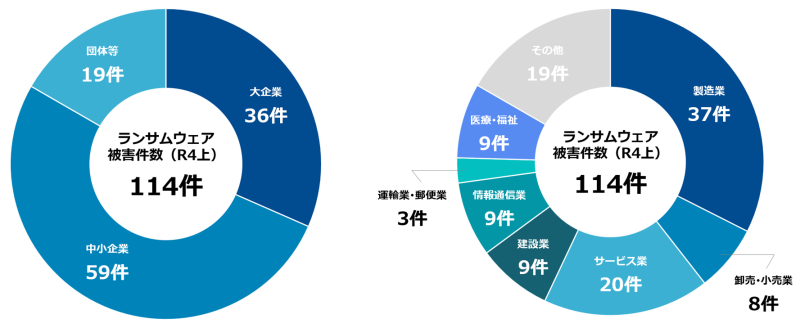

▼2022年に更なる拡大をしたランサムウエア被害

2022年10月末、大阪急性期・総合医療センターがランサムウェアによるサイバー攻撃の被害に遭い、診療が停止し、新規患者の受け入れができなくなりました。

これにより、医療サービスに深刻な影響を及ぼしました。

ランサムウェアとは、コンピューターのデータを暗号化・窃取することで、データに対する身代金を要求するマルウェアです。

2022年に最も多くニュース等で取り上げられていた被害事例は、このランサムウェアに関連したものになります。

出展:警察庁 広報資料 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

▼ランサムウエア対応のポイント

01│被害を想定したBCP(事業継続計画)や訓練、サプライチェーン対策を行う

02│攻撃者はバックアップを使えないようにする攻撃を仕掛けるため、しっかりとしたバックアップが重要

03│VPN接続はファームウェアの更新を必ず行う

04│攻撃者は特定の業種・分野に集中しているわけではない

※脆弱性があればどの組織でも被害に遭う可能性があるので、すべての企業で対応しなければならない

出展:警察庁 広報資料 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について

▼全世界で蔓延したEmotet被害

2022年上半期、国内のマルウェア感染インシデントの中で急激に増えたのが「Emotet(エモテット)」による被害です。

特に、Emotetの被害が多かった2020年下半期の約10倍近い被害報告が挙がっていることからも、事態の深刻さが伺えます。

なお、Emotetは機密情報の窃取や他のウイルスを感染させるために悪用されているウイルスです。

一般的には、メールに添付されたファイルやURLをクリックすることで感染し、感染したデバイスで過去にやりとりしたことのあるメールアドレスを窃取します。

デバイスの名義人を装って、ウイルスを添付したメールをばら撒くという手口で爆発的に拡大しています。

Emotet専用の感染チェックツール「EmoCheck」を使いましょう!

▼2023年セキュリティ脅威予測

01│ランサムウェアのビジネスモデルの多様化が進む

2022年以上に、中小企業への攻撃手口の多様化が推測されています。

また、企業で主流になりつつあるクラウド環境を狙う攻撃も考えられています。

02│組織が利用するオープンソースソフトウェアの脆弱性を悪用する攻撃が相次ぐ

定期的に自社で使用しているソフトウェアの構成を確認し、修正プログラムを適用して、セキュリティを強化する必要があると指摘されています。

※代表的なOSSには、オペレーティングシステム「Linux」、データベース管理システム「MySQL」、プログラミング言語の「Java・Perl・PHP・Python」、Webブラウザ「Firefox」などがあり、さまざまな分野に広く用いられています。

▼サプライチェーン攻撃の多様化が進み被害が拡大する

サプライチェーン攻撃手口の多様化が推測されています。

ターゲットである大企業や個人情報保有機関を狙うために下請けや、関連のある個人事業/中小企業への攻撃が2022年以上に増えることが危惧されています。

▼法人組織は包括的なセキュリティ戦略への転換を迫られる

2023年には、多くの法人組織が自社のセキュリティ対策の現状を憂慮し、包括的なサイバーセキュリティ戦略への転換を図ることになると言われています。

組織は、巧妙で専門性を高めつつあるサイバー攻撃から身を守るため、個別のソリューションでの対応ではなく、より包括的に広範囲にわたってシステム上の脅威を検知する必要があるでしょう。

Emotet、ランサムウェア、マルウェア等、

中小企業のサイバーセキュリティ対策についてお気軽にご相談ください!

│サイバーセキュリティ対策相談窓口

https://www.tokusetsu.sanjoh.ne.jp/security-consultation-counter

│お問合せ先

株式会社三城

TEL. 011-271-9311

メールでのお問い合わせはコチラ

【YouTube公開中!!】 今、見直さなければならない中小企業のサイバーセキュリティー対策